Дата:24/05/17

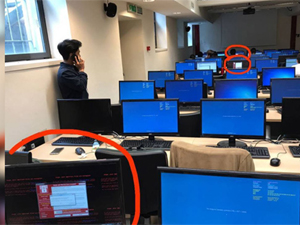

В конце позапрошлой недели мир столкнулся с беспрецедентной по своим масштабам кибератакой с использованием вымогательского ПО WannaCry. К настоящему времени исследователи безопасности обнаружили порядка четырех сотен вариантов данного вредоноса.

В конце позапрошлой недели мир столкнулся с беспрецедентной по своим масштабам кибератакой с использованием вымогательского ПО WannaCry. К настоящему времени исследователи безопасности обнаружили порядка четырех сотен вариантов данного вредоноса.

Как сообщают эксперты компании Trustlook, на сегодняшний день существует 386 версий WannaCry.

Напомним, Вредонос состоит из двух компонентов – SMB-червя и непосредственно вымогателя. Червь распространяет вымогательскую программу сначала по локальной сети, а затем через интернет. Первая версия WannaCry содержала адрес домена, позволившего отключить функцию шифрования файлов на инфицированных компьютерах. Однако SMB-червь по-прежнему продолжал распространять инфекцию.

Вскоре после обезвреживания первой версии вредоноса киберпреступники выпустили вторую. Французский исследователь Матье Суиш (Matthieu Suiche) последовал примеру британского коллеги, зарегистрировал указанный в коде вредоноса домен ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com, и WannaCry стал обращаться к тому же серверу британского исследователя, что и первая версия. Это значит, что даже в случае заражения компьютера данным вариантом вредоноса, процесс шифрования запускаться не будет.

Как бы то ни было, эксперты фиксируют появление новых вымогателей, копирующих WannaCry.

Microsoft выпустила исправляющие уязвимость обновления, в том числе для больше не поддерживаемой Windows XP, однако, как оказалось, 98% инфицированных WannaCry компьютеров работали под управлением Windows 7, сообщает SecurityLab.

Число вариантов WannaCry приближается к четырем сотням

В конце позапрошлой недели мир столкнулся с беспрецедентной по своим масштабам кибератакой с использованием вымогательского ПО WannaCry. К настоящему времени исследователи безопасности обнаружили порядка четырех сотен вариантов данного вредоноса.

В конце позапрошлой недели мир столкнулся с беспрецедентной по своим масштабам кибератакой с использованием вымогательского ПО WannaCry. К настоящему времени исследователи безопасности обнаружили порядка четырех сотен вариантов данного вредоноса.Как сообщают эксперты компании Trustlook, на сегодняшний день существует 386 версий WannaCry.

Напомним, Вредонос состоит из двух компонентов – SMB-червя и непосредственно вымогателя. Червь распространяет вымогательскую программу сначала по локальной сети, а затем через интернет. Первая версия WannaCry содержала адрес домена, позволившего отключить функцию шифрования файлов на инфицированных компьютерах. Однако SMB-червь по-прежнему продолжал распространять инфекцию.

Вскоре после обезвреживания первой версии вредоноса киберпреступники выпустили вторую. Французский исследователь Матье Суиш (Matthieu Suiche) последовал примеру британского коллеги, зарегистрировал указанный в коде вредоноса домен ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com, и WannaCry стал обращаться к тому же серверу британского исследователя, что и первая версия. Это значит, что даже в случае заражения компьютера данным вариантом вредоноса, процесс шифрования запускаться не будет.

Как бы то ни было, эксперты фиксируют появление новых вымогателей, копирующих WannaCry.

Microsoft выпустила исправляющие уязвимость обновления, в том числе для больше не поддерживаемой Windows XP, однако, как оказалось, 98% инфицированных WannaCry компьютеров работали под управлением Windows 7, сообщает SecurityLab.

Просмотры: 369

При использовании ссылка на ictnews.az обязательнаПохожие новости

- Американцы обвиняют Cisco в пособничестве интернет-цензуре в Китае

- Интернет-атаки будут приравниваться к военным действиям

- МВФ подвергся серьезной атаке хакеров

- Пользователи Firefox могут стать жертвой новой мошеннической схемы

- Хакеры устанавливают на компьютеры опасное ПО

- В Турции арестовали более 30 хакеров из Anonymous

- Хакеры взломали внутреннюю сеть Сената США

- В Германии сегодня открылся Национальный центр киберзащиты

- Lulz Security атаковали сайт подразделения британской полиции

- Мобильные телефоны выявят проблемы с сердцем

- Хакеры из Lulz Sec объявили о прекращении деятельности

- Хакеры взломали Twitter телеканала Fox News и написали о смерти Обамы

- Ключевой член хакерской группы LulzSec дал эксклюзивное интервью журналу New Scientist

- В Италии задержаны 15 участников хакерской группы Anonymous

- Объем спама по электронной почте уменьшился в пять раз