Tarix:06/03/14

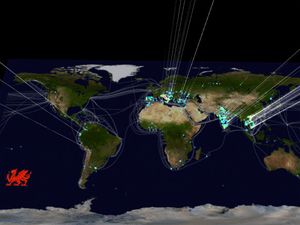

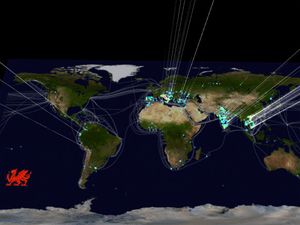

ABŞ-ın “Team Cymru” şirkəti Avropa və Asiyanın 300 min ev marşrutlayıcısına qarşı törədilmiş genişmiqyaslı kiberhücumu tədqiq edir. Hücumların çoxu Hindistan, İtaliya və Vyetnamın marşrutlayıcılarına qarşı həyata keçirilib.

ABŞ-ın “Team Cymru” şirkəti Avropa və Asiyanın 300 min ev marşrutlayıcısına qarşı törədilmiş genişmiqyaslı kiberhücumu tədqiq edir. Hücumların çoxu Hindistan, İtaliya və Vyetnamın marşrutlayıcılarına qarşı həyata keçirilib.

Cinayətkarlar marşrutlayıcılarda “DNS” funksiyalarını dəyişməklə DNS-sorğuları onların nəzarətində olan “5.45.75.11” və “5.45.75.36” serverlərinə yönəldiblər. Bunun sayəsində “MiTM” hücum həyata keçirilib və orijinal domenlərin IP-ünvanları dəyişdirilib. Cinayətkarların məqsədinin trafikdən qazanc əldə edilməsi və infrastruktur botlarının satışı olması güman edilsə də, “Team Cymru”nin apardığı araşdırma zamanı bununla bağlı dəlillər aşkar edilməyib. Belə ki, onların sınaqdan keçirdikləri DNS-sorğuların hamısı “5.45.75.11” və “5.45.75.36” serverlərindən adi DNS-serverlərə yönəldilib.

Aparılan təhlillər zamanı məlum olub ki, marşrutlayıcılarda funksiyalar konkret bir istehsalçının deyil, müxtəlif şirkətlərin bir sıra modellərində (D-Link, Micronet, Tenda, TP-Link və s.) dəyişdirilib. Məşhur “DNSChanger” proqramında olduğu kimi, hücumun qurbanları yuxarıda göstərilən saxta DNS-serverlər fəaliyyətini dayandıracağı halda rabitəsiz qalma riski ilə üzləşə bilər.

Müxtəlif marşrutlayıcı modellər üçün ayrı-ayrı eksploytlardan (proqram təminatında aşkar edilmiş boşluqlardan istifadəyə icazə verən proqram kodu) istifadə edilib. Bundan başqa, bu yaxınlarda “ZyXEL” modemlərində autentifikasiyadan yan keçmə və “TP-Link” modemlərində “CSRF” boşluqlardan istifadə üsulu aşkar olunub. “CSRF” boşluqlarının yoluxdurulması fərdi kompüterin marşrutlayıcı funksiyalarını lokal şəbəkə daxilindən dəyişdirən zərərli “JavaScript” proqramlaşdırma dili vasitəsilə həyata keçirilib, - “Xaker www.xakер.ru” yazır.

Avropa və Asiyanın ev marşrutlayıcılarına qarşı kiberhücum həyata keçirilib

ABŞ-ın “Team Cymru” şirkəti Avropa və Asiyanın 300 min ev marşrutlayıcısına qarşı törədilmiş genişmiqyaslı kiberhücumu tədqiq edir. Hücumların çoxu Hindistan, İtaliya və Vyetnamın marşrutlayıcılarına qarşı həyata keçirilib.

ABŞ-ın “Team Cymru” şirkəti Avropa və Asiyanın 300 min ev marşrutlayıcısına qarşı törədilmiş genişmiqyaslı kiberhücumu tədqiq edir. Hücumların çoxu Hindistan, İtaliya və Vyetnamın marşrutlayıcılarına qarşı həyata keçirilib.Cinayətkarlar marşrutlayıcılarda “DNS” funksiyalarını dəyişməklə DNS-sorğuları onların nəzarətində olan “5.45.75.11” və “5.45.75.36” serverlərinə yönəldiblər. Bunun sayəsində “MiTM” hücum həyata keçirilib və orijinal domenlərin IP-ünvanları dəyişdirilib. Cinayətkarların məqsədinin trafikdən qazanc əldə edilməsi və infrastruktur botlarının satışı olması güman edilsə də, “Team Cymru”nin apardığı araşdırma zamanı bununla bağlı dəlillər aşkar edilməyib. Belə ki, onların sınaqdan keçirdikləri DNS-sorğuların hamısı “5.45.75.11” və “5.45.75.36” serverlərindən adi DNS-serverlərə yönəldilib.

Aparılan təhlillər zamanı məlum olub ki, marşrutlayıcılarda funksiyalar konkret bir istehsalçının deyil, müxtəlif şirkətlərin bir sıra modellərində (D-Link, Micronet, Tenda, TP-Link və s.) dəyişdirilib. Məşhur “DNSChanger” proqramında olduğu kimi, hücumun qurbanları yuxarıda göstərilən saxta DNS-serverlər fəaliyyətini dayandıracağı halda rabitəsiz qalma riski ilə üzləşə bilər.

Müxtəlif marşrutlayıcı modellər üçün ayrı-ayrı eksploytlardan (proqram təminatında aşkar edilmiş boşluqlardan istifadəyə icazə verən proqram kodu) istifadə edilib. Bundan başqa, bu yaxınlarda “ZyXEL” modemlərində autentifikasiyadan yan keçmə və “TP-Link” modemlərində “CSRF” boşluqlardan istifadə üsulu aşkar olunub. “CSRF” boşluqlarının yoluxdurulması fərdi kompüterin marşrutlayıcı funksiyalarını lokal şəbəkə daxilindən dəyişdirən zərərli “JavaScript” proqramlaşdırma dili vasitəsilə həyata keçirilib, - “Xaker www.xakер.ru” yazır.

Baxış sayı: 747

© İstifadə edilərkən İctnews-a istinad olunmalıdırOxşar xəbərlər

- İqlim dəyişiklikləri Wi-Fi texnologiyasının işinə təsir edə bilər

- Gəncədə bütün internet provayderləri üçün bərabər şərait yaradılıb

- Regionlarda İP TV xidməti genişlənir

- BTRİB CDMA abunəçilərinin sayını 20 minə çatdıracaq

- Regionlarda da kommunal haqlar internetlə ödəniləcək

- Androidin bazardakı payı azalıb

- Mobil Göz Klinikası yaradıldı

- Erik Şmidt təəccübləndirdi

- “Samsung”un başı məhkəmə çəkişmələrindən açılmır

- Nokia uğursuzluğunun səbəbin açıqlayıb

- Social.com domeni hərraca çıxarılır

- “Tələbələrin İKT biliklərinin artırılması”

- “Apple” iCloud musiqi xidmətini işə salır

- “Foxconn” zavodu istehsalı bərpa edib

- “Kingston” sərt disk istehsalını artırır